JET-Us

JET kartu sim memberikan aman dan tidak terbatas komunikasi di seluruh dunia.

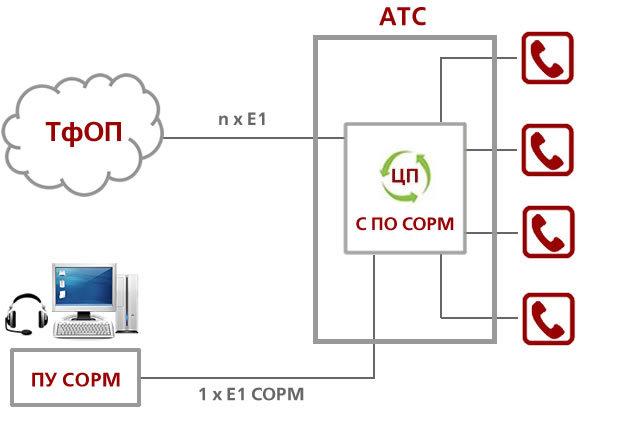

1. SORM - penyadapan resmi

Cara yang paling jelas - untuk penyadapan resmi oleh pemerintah.

Di banyak negara, perusahaan telepon wajib memberikan akses ke jalur intersepsi saluran telepon kepada pihak yang berwenang. Misalnya, di Rusia, dalam prakteknya, hal ini dilakukan secara teknis melalui SORM - sistem hardware untuk menyediakan fungsi operasi pencarian.

Setiap operator harus diinstal pada PBX terintegrasi SORM modul Anda.

Jika operator tidak ditetapkan pada peralatan PBX untuk penyadapan telepon dari semua pengguna lisensi di Rusia itu akan dibatalkan. program serupa beroperasi secara total penyadapan Kazakhstan, Ukraina, Amerika Serikat, Inggris (Interception Modernisasi Program, tempora) Dan negara-negara lain.

Korupsi pejabat publik dan pegawai dinas keamanan terkenal. Jika mereka memiliki akses ke sistem dalam "mode tuhan", yang untuk biaya Anda bisa juga mendapatkannya. Seperti dalam semua sistem negara, di SORM Rusia - kekacauan besar dan kecerobohan khas Rusia. Sebagian besar teknisi sebenarnya memiliki sangat

kualifikasi rendahYang memungkinkan Anda untuk terhubung secara ilegal ke sistem tanpa sepengetahuan sendiri layanan khusus.operator telekomunikasi tidak memiliki kontrol atas kapan dan siapa pelanggan mendengarkan pada garis SORM. operator tidak memeriksa apakah ada sanksi pengguna penyadapan pengadilan tertentu.

"Membawa proses pidana tertentu pada penyelidikan suatu kelompok penjahat terorganisasi, yang berisi daftar 10 kamar. Anda harus mendengarkan seseorang yang tidak ada hubungannya dengan penyelidikan ini. Anda baru saja selesai dari nomor ini dan mengatakan bahwa Anda memiliki informasi yang tepat waktu tentang apa adalah nomor satu pemimpin dari kelompok penjahat", - kata orang orang di kenal dengan situs "Agentura.ru".

Dengan demikian, melalui SORM Anda dapat mendengarkan siapa pun pada "hukum". Berikut adalah koneksi dilindungi.

2. Penyadapan oleh operator

operator seluler umumnya tanpa masalah melihat daftar panggilan dan gerakan sejarah ponsel yang terdaftar ke BTS yang berbeda di fisik lokasi. Untuk mendapatkan rekaman panggilan, seperti dinas rahasia, operator perlu terhubung ke sistem SORM.

pada undang-undang baru Rusia Operator diwajibkan untuk menyimpan catatan semua anggota percakapan dari enam bulan sampai tiga tahun (istilah yang tepat sekarang setuju). hukum berlaku pada 2018.

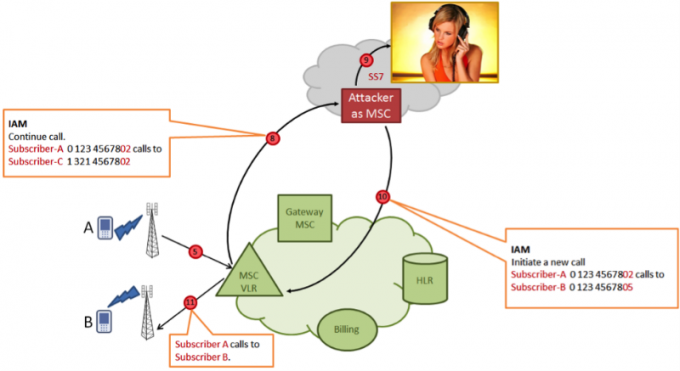

3. Koneksi ke SS7 jaringan signaling

Mengetahui jumlah korban mungkin mendengarkan telepon, terhubung ke jaringan melalui jaringan operator protokol kerentanan SS7 signaling (Signaling System № 7).

pakar keamanan menjelaskan teknik ini dengan cara seperti itu.

Penyerang piggybacks pada jaringan SS7 signaling di mana saluran mengirimkan pesan Kirim kepala Info Routing Untuk SM (SRI4SM), menunjuk ke nomor telepon parameter menyerang pelanggan A. Menanggapi penyerang jaringan rumah pelanggan A mengirimkan beberapa informasi teknis: IMSI (International Subscriber Identity) dan alamat MSC switch, yang saat ini melayani pelanggan.

Berikutnya, seorang penyerang dengan pesan Insert Subscriber Data (ISD) memperkenalkan data base VLR memperbarui profil pelanggan berubah di dalamnya alamat dari sistem penagihan untuk mengatasi mereka sendiri, sistem psevdobillingovoy. Kemudian, ketika partai menyerang membuat panggilan keluar, ternyata saklar bukan sistem penagihan yang sebenarnya untuk sistem, yang memungkinkan beralih direktif untuk mengalihkan panggilan ke pihak ketiga menyerang, lagi dikendalikan oleh penyerang. Pada panggilan konferensi pihak ketiga ini akan dari tiga pelanggan, dua di antaranya adalah nyata (pemanggil A dan yang disebut B), dan penyerang ketiga yang tidak berwenang tertanam dan dapat mendengarkan dan merekam percakapan.

Mengemudi itu bekerja. Para ahli mengatakan bahwa pengembangan jaringan SS7 signaling itu tidak dibangun untuk melindungi terhadap mekanisme serangan tersebut. Implikasinya adalah bahwa sistem ini dan begitu tertutup dan terlindung dari koneksi luar, tetapi dalam prakteknya, penyerang dapat menemukan cara untuk bergabung dengan jaringan signaling.

Oleh jaringan SS7, Anda dapat terhubung ke mana saja di dunia, misalnya di negara miskin Afrika - dan Anda akan mendapatkan akses switch semua operator di Rusia, Amerika Serikat, Eropa dan negara-negara lain. Metode ini memungkinkan Anda untuk mendengarkan telepon di dunia, bahkan di sisi lain dunia. Intercept SMS yang masuk telepon apapun juga dilakukan SD, serta transfer saldo melalui USSD-permintaan (untuk lebih jelasnya lihat pidato Puzankova Sergei dan Dmitry Kurbatov di hacker PHDays konferensi IV).

4. Menghubungkan kabel

Dokumen-dokumen Edward Snowden menjadi diketahui bahwa badan-badan intelijen tidak hanya "resmi" mendengarkan komunikasi telepon melalui switch tetapi terhubung langsung ke seratMerekam semua lalu lintas seluruhnya. Hal ini memungkinkan Anda untuk mendengarkan operator asing, yang tidak memberikan mendengarkan secara resmi memasang peralatan di bursa mereka.

Ini mungkin praktek cukup langka untuk spionase internasional. Karena PBX di Rusia dan di mana-mana layak peralatan yang mendengarkan, tidak perlu terhubung ke serat. Mungkin metode tersebut harus diterapkan hanya untuk mencegat dan menangkap lalu lintas dalam jaringan area lokal untuk pertukaran lokal. Misalnya, untuk merekam interkom di perusahaan, jika mereka dilakukan dalam PBX lokal atau VoIP.

5. Instalasi Spyware Trojan

Di tingkat rumah tangga, cara termudah untuk mendengarkan percakapan pengguna pada ponsel untuk Skype dan program lainnya - hanya menginstal Trojan pada smartphone-nya. Metode ini tersedia untuk semua orang, tidak memerlukan kekuasaan badan-badan intelijen pemerintah atau keputusan pengadilan.

lembaga penegak hukum di luar negeri sering membeli trojan khusus yang digunakan tidak ada yang dikenal 0day-kerentanan di Android dan iOS untuk menginstal program. Trojan ini ditugaskan lembaga penegak hukum mengembangkan perusahaan seperti Gamma Group (Trojan FinFisher).

lembaga penegak hukum Rusia untuk menempatkan Trojan tidak masuk akal, kecuali jika Anda ingin kesempatan mengaktifkan mikrofon smartphone dan merekam, bahkan jika pengguna sedang berbicara di ponsel telepon. Dalam kasus lain, dengan Copes penyadapan SORM. Oleh karena itu, layanan khusus Rusia tidak aktif menerapkan Trojan. Tapi itu adalah alat hacker favorit untuk digunakan informal.

Istri memata-matai suami mereka, pengusaha mempelajari kegiatan kompetitor. Di Rusia, perangkat lunak Trojan umumnya digunakan untuk penyadapan nama klien swasta.

Trojan terinstal di smartphone dengan cara yang berbeda: melalui pembaruan perangkat lunak palsu melalui email dengan aplikasi palsu, melalui kerentanan di Android atau di perangkat lunak populer iTunes jenis.

kerentanan baru dalam program secara harfiah setiap hari, dan kemudian perlahan-lahan dekat. Sebagai contoh, sebuah Trojan diinstal melalui FinFisher kerentanan di iTunesBahwa Apple tidak tertutup 2008-2011-th. Melalui lubang ini dapat diinstal pada komputer korban perangkat lunak apapun dari nama Apple.

Mungkin, pada smartphone Anda sudah menetapkan Trojan. Anda tidak tampak bahwa baterai smartphone baru-baru habis sedikit lebih cepat dari biasanya?

6. aplikasi memperbarui

Alih-alih memasang spyware khusus Trojan penyerang dapat melakukan lebih pintar: pilih aplikasi yang Anda secara sukarela diinstal pada smartphone Anda, dan kemudian memberinya kewenangan penuh untuk memiliki akses untuk panggilan telepon, percakapan merekam dan mentransfer data ke remote Server.

Sebagai contoh, mungkin permainan populer, yang disalurkan melalui "kiri" direktori aplikasi mobile. Pada pandangan pertama, permainan biasa, namun dengan fungsi intersepsi dan merekam percakapan. Sangat nyaman. Pengguna dengan tangan Anda memungkinkan program untuk online, di mana ia akan mengirimkan file untuk merekam percakapan.

Atau, fungsi aplikasi berbahaya ini dapat ditambahkan sebagai upgrade.

7. base station Palsu

base station palsu memiliki sinyal lebih kuat dari BS nyata. Karena ini, itu memotong lalu lintas pelanggan dan memungkinkan Anda untuk memanipulasi data dalam ponsel. Hal ini diketahui bahwa BTS palsu yang banyak digunakan oleh lembaga penegak hukum di luar negeri.

Di AS, model populer BS palsu disebut ikan pari.

Dan tidak hanya lembaga penegak hukum menggunakan perangkat tersebut. Misalnya, pengusaha di Cina sering menggunakan palsu BS untuk spamming massa untuk ponsel yang terletak dalam radius ratusan meter di sekitar. Secara umum, produksi Cina "palsu ratus" mengenakan sungai, sehingga toko-toko lokal tidak masalah untuk menemukan perangkat yang sama, berkumpul hanya pada lutut.

8. hacker femtocell

miniatur rendah daya stasiun bergerak lalu lintas intercept dari ponsel yang berada dalam jangkauan - Baru-baru ini, femtocell digunakan di beberapa perusahaan. femtocell seperti memungkinkan Anda untuk ponsel catatan panggilan semua karyawan perusahaan, sebelum mengalihkan panggilan ke base station operator seluler.

Dengan demikian, untuk penyadapan telepon Anda ingin menginstal femtocell atau hack operator femtocell asli.

9. Ponsel kompleks untuk penyadapan jarak jauh

Dalam hal ini, antena radio yang dipasang di dekat pelanggan (jarak bekerja untuk 500 meter). antena directional, terhubung ke komputer, sinyal penyadapan telepon, dan setelah digunakan itu hanya dibawa pergi.

Tidak seperti femtocell palsu atau Trojan adalah pengguna jahat tidak perlu khawatir tentang itu untuk sampai ke tempat dan mengatur femtocell, dan kemudian menghapusnya (atau menghapus Trojan, bukan jejak hacking).

Kemampuan PC modern cukup untuk merekam sinyal GSM pada sejumlah besar frekuensi, dan kemudian memecahkan enkripsi dengan menggunakan tabel pelangi (di sini deskripsi teknologi Hal ini diketahui dari satu terampil dalam Karsten Nol).

Jika Anda secara sukarela membawa bug yang universal secara otomatis mengumpulkan berkas yang luas pada dirinya sendiri. Pertanyaannya adalah, siapa yang akan membutuhkan berkas ini. Tapi jika perlu, dia bisa mendapatkannya dengan mudah.